QNAP 強烈呼籲用戶關閉外網暴露

分類: 儲存 新品報導 1/26/2022

威聯通 QNAP 近日發現一種名為 DeadBolt 的勒索軟體正試圖攻擊暴露於外網的 NAS。該勒索軟體將會劫持 NAS 登入畫面,並對受害者勒索比特幣。QNAP 強烈呼籲所有 NAS 用戶立即依照以下方法檢查您的 NAS 是否暴露於外網,並確認路由器及 NAS 的安全設定是否完備,並儘速更新 QTS 至最新版本。

如您的 NAS 登入畫面已遭到劫持,您可在 NAS 網頁登入網址後方加上 ”/cgi-bin/index.cgi“,即可正常登入。例如: http://nas_ip:8080/cgi-bin/index.cgi ,並立即聯繫 QNAP 客服。

檢查您的 NAS 是否暴露於外網

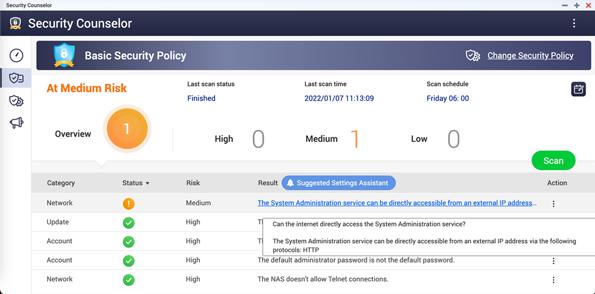

開啟 QNAP NAS 的 Security Counselor 程式,如發現 “The System Administration service can be directly accessible from an external IP address via the following protocols: HTTP” 的警示文字,代表您的 NAS 正暴露於外網,風險極高。

如何查詢已暴露於外網的埠號?

https://www.qnap.com/go/how-to/faq/article/how-to-know-which-ports-on-the-router-are-opened-to-the-internet

如果您的 NAS 正暴露於外網,請依照以下步驟進行 NAS 安全保護:

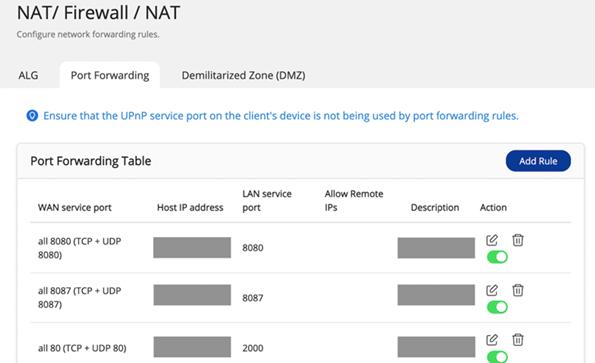

第一步:關閉路由器的 Port Forwarding 功能

開啟您的路由器的系統管理介面,檢查路由器 Virtual Server、NAT 或 Port Forwarding 設定,將 NAS 系統管理的連接埠(預設為 8080 及 443)設定為關閉。

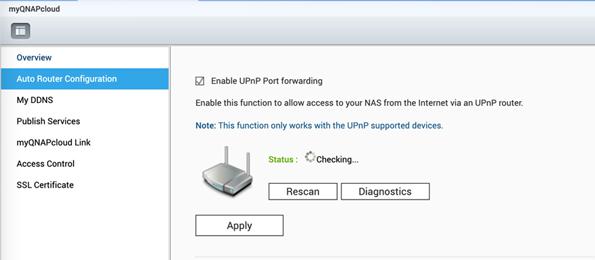

第二步:檢查 QNAP NAS 的 UPnP 功能是否保持關閉

開啟 QTS 的 myQNAPcloud 應用程式,檢查 UPnP Router 設定。取消勾選 “Enable UPnP Port forwarding”

如果您有 NAS 外網連線需求,請使用 myQNAPcloud Link 連線,請參考以下連結:

https://www.qnap.com/go/solution/myqnapcloud-link/

知道更多其他的安全連線方式

https://www.qnap.com/go/solution/secure-remote-access/